软件供应商的可信度用于评估和判断软件供应商在软件供应链中的信任程度。可信度是指供应商在履行其软件开发、交付、维护和更新等职责时,所表现出来的诚信、可靠性和质量保证程度。软件供应商可信度难以评估体现在以下几个方面。

(1)缺乏透明度:软件供应商通常对其开发过程、代码质量和安全措施的具体细节缺乏透明度。企业和用户难以准确了解供应商的内部运作和实践,进而难以评估其可信度。

(2)供应链复杂性:现代软件供应链通常涉及多个供应商、分包商和合作伙伴。这增加了评估和追踪每个供应商的难度,特别是当某个供应商的供应链又涉及其他供应链时。

(3)不完善的评估标准:目前尚缺乏统一和标准化的评估标准,不同企业和行业可能对可信度的要求和评估方法存在差异,导致评估结果不一致性。

(4)信息不对称:供应商通常拥有更多的信息和资源,而用户往往处于信息不对等的状态。用户难以准确获取供应商的实际情况,无法全面了解其可信度。

(5)时效性:评估软件供应商的可信度需要实时、持续的监控和跟踪,随着时间的推移,供应商的情况可能发生变化,导致评估结果的时效性不足。

(6)难以量化:软件供应商的可信度通常是一个综合性的评估指标,涉及多个方面的考量。这些方面难以量化,导致评估结果可能是主观的,而不是客观的。

软件供应链复杂度指的是软件开发和交付过程中涉及的多个组织、供应商、合作伙伴,以及相关的流程和活动的复杂性。软件供应链的复杂度高主要体现在以下几个方面。

(1)多级供应链:现代软件开发通常涉及多个供应商和多个层级,其中包括原始代码的开发者、第三方库或组件的提供商、云服务提供商等。每个供应商都可能涉及多个子供应商,形成了复杂的多级供应链网络。

(2)组件和依赖关系:软件通常依赖许多第三方组件、库和服务,这些组件和依赖关系构成了软件的基础。然而,这些组件的来源和质量可能参差不齐,增加了软件供应链管理的复杂性。

(3)版本和更新管理:软件组件和依赖关系的版本可能不断更新,需要及时管理和更新以确保软件的安全性和稳定性。然而,随着版本的增多,跟踪和管理更新变得复杂。

(4)地域和法律差异:在全球范围内进行软件供应链管理,涉及不同国家和地区的法律法规、不同国家和地区的政策和标准,因此需要考虑不同国家和地区的差异和合规性要求。

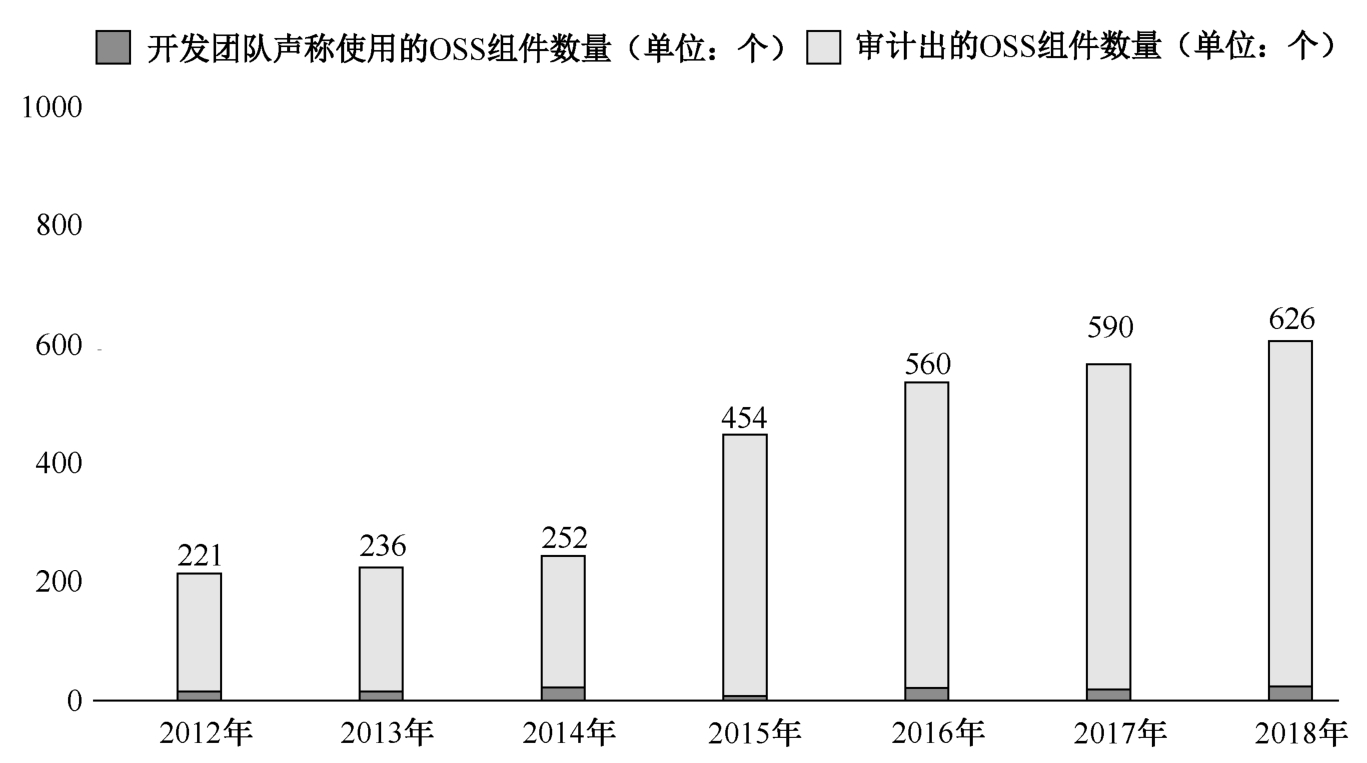

软件供应链透明度低指的是在软件开发、分发、部署等各个环节中对于整个供应链的情况和细节了解有限,存在信息不对称、难以追溯和监管的情况。这种情况可能导致难以识别和应对潜在的安全风险和威胁,增加了恶意攻击和漏洞利用的可能性。许多开发系统的企业甚至都不了解自身引用了哪些组件,从《软件供应链白皮书》的开源软件(OSS)组件实际使用数量统计图(见图1-9)中可以看到,开发团队只了解一些直接引用的组件,而忽略了大部分间接引用的组件。

许多企业开发软件成分分析的工具,能够从软件的源代码、包或者可执行文件中生成软件物料清单(Software Bill of Materials,SBOM)。SBOM记录了软件系统中包含的第三方组件或者代码的情况,但是绝大多数软件企业,对于SBOM还没有很深入的认识,还未将SBOM作为软件产品的一部分进行发布、销售、交付,以消除采购方对于软件透明度的疑虑。

图1-9 OSS组件实际使用数量统计图

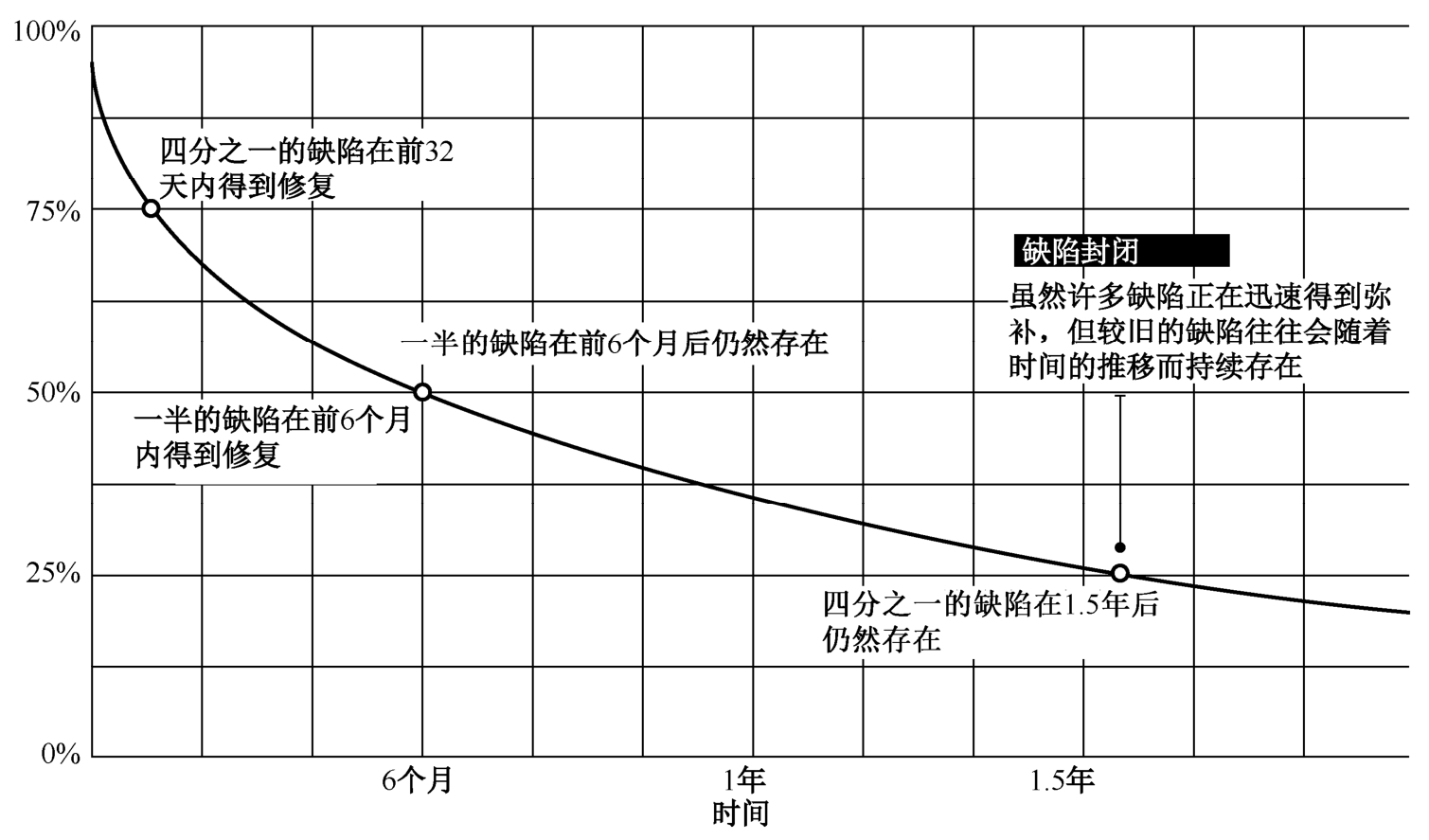

软件供应链的安全响应往往涉及多环节、多企业问题,包括供应商、开发者、分销商、用户等多个参与者,每个环节都可能涉及不同的组织和利益相关者。软件供应链中的不同环节可能存在信息传递和协调困难,尤其是在不同组织之间。这可能导致问题的识别、通知、分析和解决过程变得缓慢,协调这么多不同的参与者需要时间和资源,使响应速度变慢,大大延长了漏洞响应的时间。 State of Software Security 中统计了问题被闭环的时间情况,如图1-10所示。

图1-10中的数据表明:

(1)问题得到解决和关闭的平均时间可能在不同情况下有所不同,但问题被闭环的时间较长。问题的中位数关闭时间为86天,这是从漏洞被发现到这种延迟可能使攻击者有足够的时间来利用漏洞进行攻击。

(2)问题存活时间长。问题存活的中位数时间为216天,这意味着漏洞在系统中存在的平均时间较长,可能导致更多的系统暴露在风险中。

另外,在图1-10中还可以看出,在一段时间内(如6个月),研发团队可能只修复了50%的问题,这意味着仍有大量问题未得到解决。这可能是因为问题的数量庞大,修复过程复杂,以及在供应链中的不同环节中协调修复措施可能会耗费更多时间。

为了应对这些问题,软件供应链安全需要各个环节和企业之间的密切合作,以加速漏洞的发现、修复和闭环过程。同时,可以采取自动化工具、持续集成和持续交付等方法来加速问题的修复和交付,从而减少系统暴露在风险中的时间。

图1-10 问题被闭环的时间情况

据Gartner的数据,中国的安全支出占IT支出的比重仍低于美国及全球平均水平,互联网数据中心(IDC)数据显示,我国安全支出占IT支出比重仅为1.84%,相比美国的4.78%差距仍然明显。

这些数据反映了中国在信息安全投入方面与美国和全球平均水平之间的差距。这种差距可能在一定程度上影响了中国企业在应对供应链安全风险方面的能力和效率。较低的安全支出可能导致以下问题:

(1)资源限制:安全支出的不足意味着企业可能无法投入足够的资源来建立强大的安全体系,包括雇佣合格的安全人员、采购先进的安全工具和技术等。安全资源匮乏会导致企业难以建设完整的供应链安全响应体系,安全人员往往疲于应对,结合供应链安全风险跨企业跨地域的特征,严重拉长了响应时间,进一步放大了安全风险。

(2)安全意识:较低的安全支出可能会影响员工对安全问题的重视程度和安全意识的培养。缺乏安全意识可能导致员工更容易成为社交工程等攻击的目标。

(3)技术威胁应对:缺乏充分的安全支出可能使企业在应对新兴的技术威胁(如高级持续性威胁)方面相对薄弱,难以快速识别和应对复杂的攻击。

(4)供应链安全:在供应链安全方面,较低的支出可能会使企业难以在供应链中各个环节建立坚实的安全控制,从而增加供应链风险。

在大多数情况下,国家监管单位对于供应链下游终端企业的安全管控要求较高,但是对于供应链上游各种各样的企业而言,他们对信息安全、网络安全的重视程度不够、安全投入较少。上游企业可能认为自身并不直接面对终端用户,因此在信息安全和网络安全方面的投入可能不足。而下游企业受监管和用户的直接影响,更容易受到安全要求的驱动。这种不平衡的情况可能导致整个供应链的薄弱环节变成攻击的突破口,进而给整个供应链的安全性造成威胁。

软件供应链在内部和外部环节都面临多种安全威胁,具有多样性和复杂性的特点。软件供应链攻击事件层出不穷,攻击者攻击手段不断更新,软件供应链复杂度不断增加导致攻击面不断扩大,这些威胁挑战着整个供应链的安全性和可靠性。

欧盟网络安全机构ENISA报告称,自2020年年初以来,有组织的软件供应链攻击数量增加了4倍。Gartner认为,这一趋势将持续下去。在《软件工程领导者如何降低软件供应链安全风险》中,Gartner预测,到2025年,45%的组织将经历软件供应链攻击。软件供应链攻击急速增长的部分原因在于,更快的业务节奏导致了更快速的软件发布周期,并且随着组织加快软件开发周期以保持竞争力,开发人员根本没有时间去发现和修复漏洞,这些安全漏洞便会由此进入应用程序,进而扩散到整个生态系统,影响其他合作伙伴,对技术、业务和声誉等造成严重影响。