与数据加密和信息隐藏等技术一样,DEM信息伪装主要用于保证高程信息在存储或传输过程中的数据安全。通过分析数据加密和信息隐藏的技术指标,DEM信息伪装的技术要求如下。

1. 安全性

信息安全领域的所有技术都应该以安全性作为第一准则,这是进行信息保护最原始的目的。DEM信息伪装技术的安全性主要表现在两个方面:一个是指攻击者难以发现伪装数据是否进行了特殊处理,不能判断数据中是否包含有价值的重要信息;另一个是指攻击者即使发现了伪装技术的存在,得到了伪装数据,在短时间内也不能从中提取出受到保护的重要信息。抵御外来攻击,保证数据安全,是DEM信息伪装的基本要求。

2. 鲁棒性

DEM信息伪装的鲁棒性是指伪装后数据所携带的真实信息不因过程中的各种操作而有所损失,伪装算法具有一定的稳定性。如果信息伪装承受外来攻击的能力很差,在还原时就无法得到合理可用的真实数据。

3. 差异性

差异性是指伪装过程中涉及数据相互间的主要差异,是保证重要信息得到保护的重要指标。DEM信息伪装的差异性包括两个方面:一个是伪装数据和原始数据中重要信息之间的差异,该差异应当尽可能地大,致使攻击者不能直接从伪装数据中获取原始数据的任何重要信息;另一个是还原数据和原始数据之间的差异,在无特殊要求下,该差异应当尽可能地小,从而保证合法用户接收到的还原数据可以正常使用。DEM信息伪装的差异性可以表现在数据结构和数据内容等多个方面。

4. 迷惑性

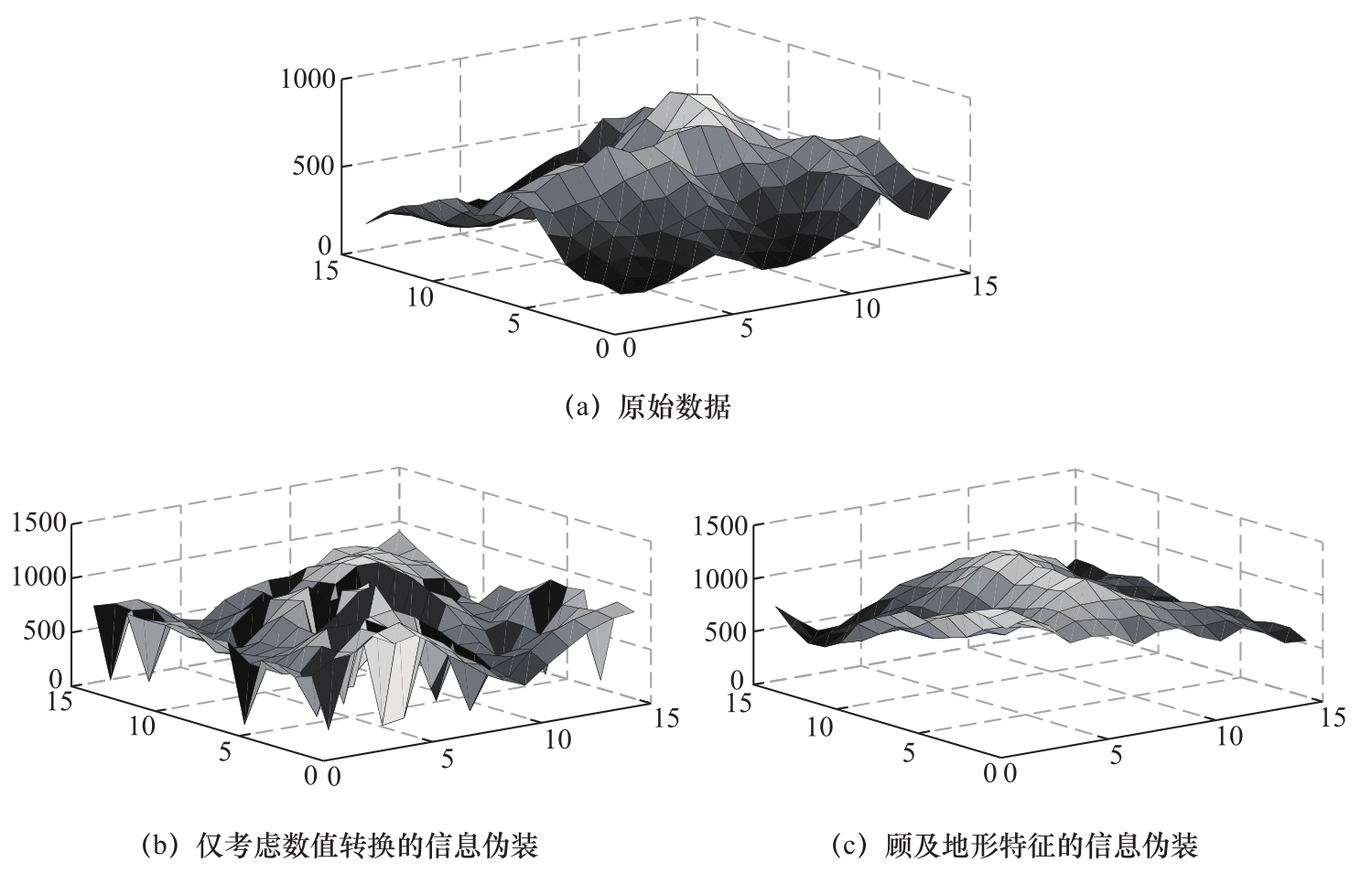

迷惑性是指伪装数据本身是有意义的,具有一定的辨识度,能够在一定程度上影响敌方对数据真假的判断,这是DEM信息伪装区别于其他信息保护技术的主要特征。进行DEM数据的信息伪装,首先要求伪装数据和原始数据在组织形式上完全相同,属于同一种数据类型;另外要求伪装数据的信息表达具有相当的合理性,能够进行地形表达,在表现形式上具有一定的应用价值。非授权用户不能在短时间内判断私自窃取到的数据是否正确,甚至忽略了数据正确性的判断,将虚假数据当作真实数据使用,对其做出正确决策造成严重干扰。图2.6显示的是DEM数据在进行信息伪装时仅考虑数值转换和顾及地形特征两种方法的可视化比较。明显地,单纯进行数值变换的信息伪装得到的数据结构虽然仍是DEM数据[见图2.6(b)],但攻击者很容易发现其中存在严重的数据表达问题,进而产生怀疑;而顾及地形特征的信息伪装考虑了真实DEM高程数据间应当具有的相关关系[见图2.6(c)],仅从表现形式上很难判断数据的真伪,伪装效果明显优于单纯进行数值变换的效果,更具迷惑性,达到了真正意义上的信息伪装效果。

图2.6 伪装数据的迷惑性比较

5. 可逆性

可逆性是指伪装数据中的重要高程信息在合理的条件下能够完整或部分还原,从而达到信息传输的目的。DEM信息伪装采用的技术必须是完全可逆或部分可逆的,即使不能将原始数据精确还原出来,至少也要能还原出满足一定精度要求的原始数据,才能保证合法接收者的正常使用。同时,根据不同的用户权限从伪装数据中还原得到不同精度的DEM是信息伪装的高层次要求,可以更有效地保护数据安全。

6. 时效性

时效性是指伪装算法的执行效率要高,在保证算法安全性的同时能够快速完成数据伪装和还原操作。如果算法执行时间过长,就难以满足数据传输的实时性要求,影响信息传输效率。

7. 可认证性

DEM信息伪装的可认证性类似于数据水印的可认证性要求,是对伪装数据提供的身份识别功能,也是高程数据保护的高层次要求,主要用来分析伪装数据在传输过程中是否遭到过非法用户的各种攻击,判断数据被恶意篡改的可能性,防止合法用户使用接收到的虚假信息,造成不必要的损失。同时,伪装算法的可认证性还应当提供追踪功能,一旦发现信息泄露事件,可以最早锁定出现问题的环节,采取相应补救措施。

DEM信息伪装的技术要求是设计伪装算法的主要依据,同时也是判断伪装算法优劣的重要标准。实际上,大多数DEM的信息伪装算法不能同时满足这7项技术要求,特别是对可认证性的研究,需要进行特殊的处理,一般根据具体情况进行分析。