在隐私保护的实践过程中,一种面向隐私开发生命周期的框架—— 隐私设计与工程 逐渐衍生出来。它将隐私保护嵌入信息系统构想、设计、实施与应用的全过程中,把“事后补救”变为“事前防控”。与此同时,隐私与安全密切相关,而潜在效用则是隐私保护的恒久命题。本节逐一介绍这些概念。

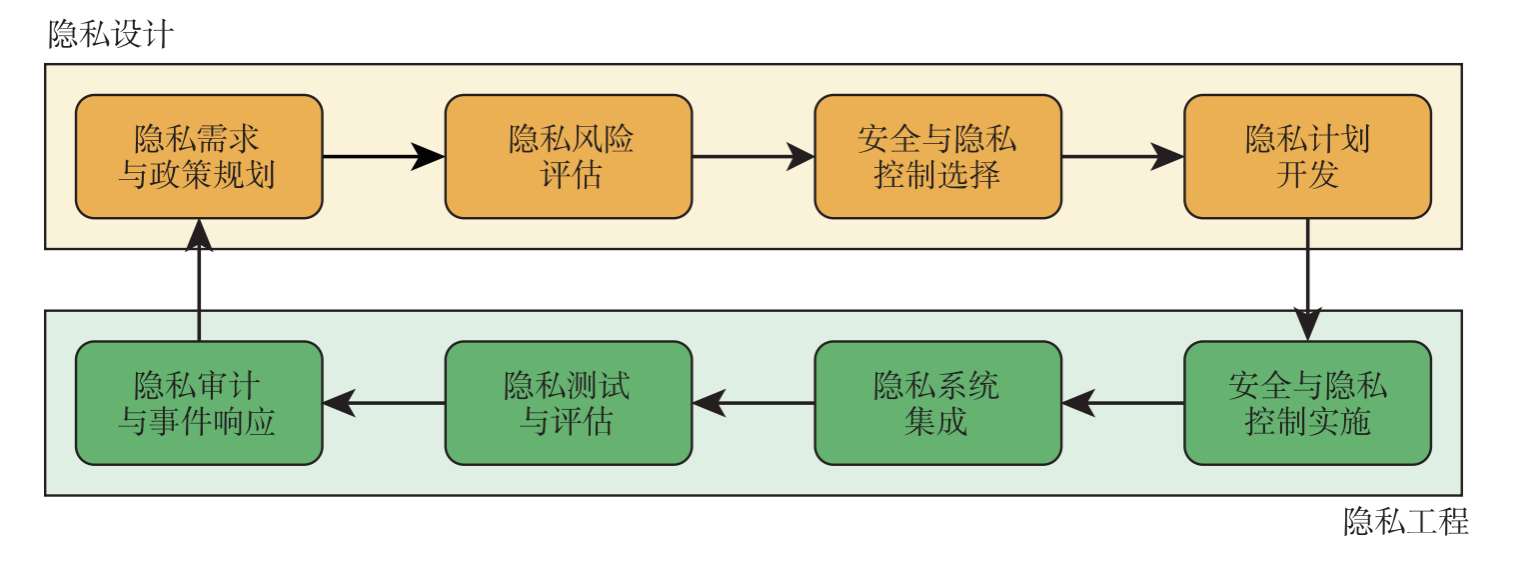

隐私设计与工程源自两个独立的概念—— 隐私设计 (privacy by design)和 隐私工程 (privacy engineering)。EDPS[2018]率先将它们联系起来,并指出隐私设计原则必须转化为隐私工程方法。图2.1描述了隐私设计与工程的整体流程。

隐私设计 的核心思想是将隐私特性贯穿于信息系统的整个设计流程中,即设计者应在系统实现前充分考虑隐私需求及政策合规性,提供原生的隐私功能与保障,而不是等到后续阶段再做修补。Cavoukian等[2009]给出了隐私设计的七大原则,具体如下。

图2.1 隐私设计与工程的整体流程

(1) 主动而非被动、预防而非补救 (proactive not reactive, preventive not remedial):设计者必须评估系统中潜在的隐私威胁,并选择相应的保护措施。

(2) 默认采取隐私保护 (privacy as the default):设计者应确保只处理实现特定目的所需的数据,并在收集、存储、使用和传输阶段保护个人隐私。

(3) 在设计中嵌入隐私保护 (privacy embedded into design):隐私保护应该是系统的核心与根本功能,而不是在设计完成后附加上去的。

(4) 充分发挥作用——正和而非零和 (full functionality—positive-sum, not zero-sum):设计者寻求的解决方案不应在隐私保护和系统功能之间存在妥协。

(5) 全流程安全——生命周期防护 (end-to-end security—life cycle protection):设计者应为个人信息从收集到销毁的每个阶段提供保密性、完整性和可用性。

(6) 可见性和透明性 (visibility and transparency):设计者应向其他各方提供自身履约的证明,包括明确记录责任、公开管理信息、开展合规检查与矫正等。

(7) 尊重用户隐私 (respect for user privacy):设计者必须将个人控制和自由选择视为隐私的主要特征,包括征得个人同意、维护信息准确,以及为个人提供访问自身信息、了解信息使用并质疑其使用正确性的接口。

可以看出,隐私设计原则为系统设计和实现方式提供了方向性的指导。在实际应用中,必须将其进一步转化为可操作的具体措施。

回到图2.1中,隐私设计部分主要包括隐私需求与政策规划、隐私风险评估、安全与隐私控制选择,以及隐私计划开发4个阶段。第一,系统所有者需要明确相关的技术标准和法律法规,规划信息系统整体开发阶段涉及的隐私活动,并确保所有核心参与人员在隐私含义和用户需求等方面达成共识。第二,需要评估隐私侵犯对个人和组织的伤害或影响,确定隐私事件发生的可能性,并在综合考虑后确定风险的级别,最终为安全与隐私控制设置合理的预算。第三,需要进行安全与隐私控制机制的选择,二者缺一不可。安全与隐私控制选择通常与隐私风险评估交替进行:先选择一组基线控制,再根据新的风险评估结果增加额外的控制。第四,需要形成包含隐私计划在内的程序文档。隐私计划主要负责隐私特性的实现及其与系统其余部分的集成,它概述了信息系统的隐私需求,并描述了为满足这些需求而准备实施的安全与隐私控制。

隐私工程 涵盖信息系统中与隐私相关的活动,包括隐私特性和隐私控制的实现、部署、运行和管理。隐私工程的主要目标是结合技术和管理手段来满足隐私需求、防止个人信息受损,同时降低个人信息泄露造成的影响。Brooks等[2017]列出了隐私工程的5个组件,其中2个组件面向隐私工程过程,另外3个组件通常用于信息安全管理。

(1) 隐私需求 (privacy requirement):描述与隐私相关的系统需求,具体包括系统提供的保护能力、系统展示的性能和行为特征,以及用于确定隐私需求被满足的凭证。

(2) 隐私影响评估 (privacy impact assessment):对信息处理方式的分析,具体包括确定处理方式符合与隐私保护相关的法律法规及政策要求,确定以可识别的形式收集、维护和传播信息的风险和影响,检查和评估处理信息时的保护措施及其替代过程是否能减少隐私风险。

(3) 风险评估 (risk assessment):确定有价值的系统资产和对这些资产的威胁,从而根据威胁的强度、实际发生的概率和资源存在的漏洞来确定威胁成功实施的可能性,最终根据威胁的潜在影响和成功概率来确定风险的影响、概率和等级。

(4) 风险管理 (risk management):迭代执行4个步骤,包括评估组织资产,选择、实现和评估安全与隐私控制,分配资源、角色和职责并实施控制,以及持续监测和评估风险处理过程。

(5) 隐私工程和安全目标 (privacy engineering and security objectives):旨在实现公共安全目标和隐私工程目标(将在第2.1.2节详细讨论)。其中,隐私工程目标重点关注系统所需要的能力类型,以便向外部证明其信息系统满足了隐私需求。

在图2.1中,隐私工程在隐私设计之后进行,分为安全与隐私控制实施、隐私系统集成、隐私测试与评估,以及隐私审计与事件响应4个阶段。第一,开发人员需要利用技术手段实现隐私计划中预设的安全与隐私控制,并将其与系统功能集成。在此阶段还需进行基础性测试,以确保集成后的功能按照预期执行。第二,需要集成其他隐私特性并进行测试验证,随后形成关于操作隐私控制列表的系统文档。第三,需要从功能测试、渗透测试和用户测试这3个方面对信息系统进行广泛的测试与评估,并确保系统及其隐私特性能够得到权威机构的认证。第四,在系统部署后通过隐私审计与事件响应来持续监控系统的运行状况,确保其与预设的隐私需求保持一致。

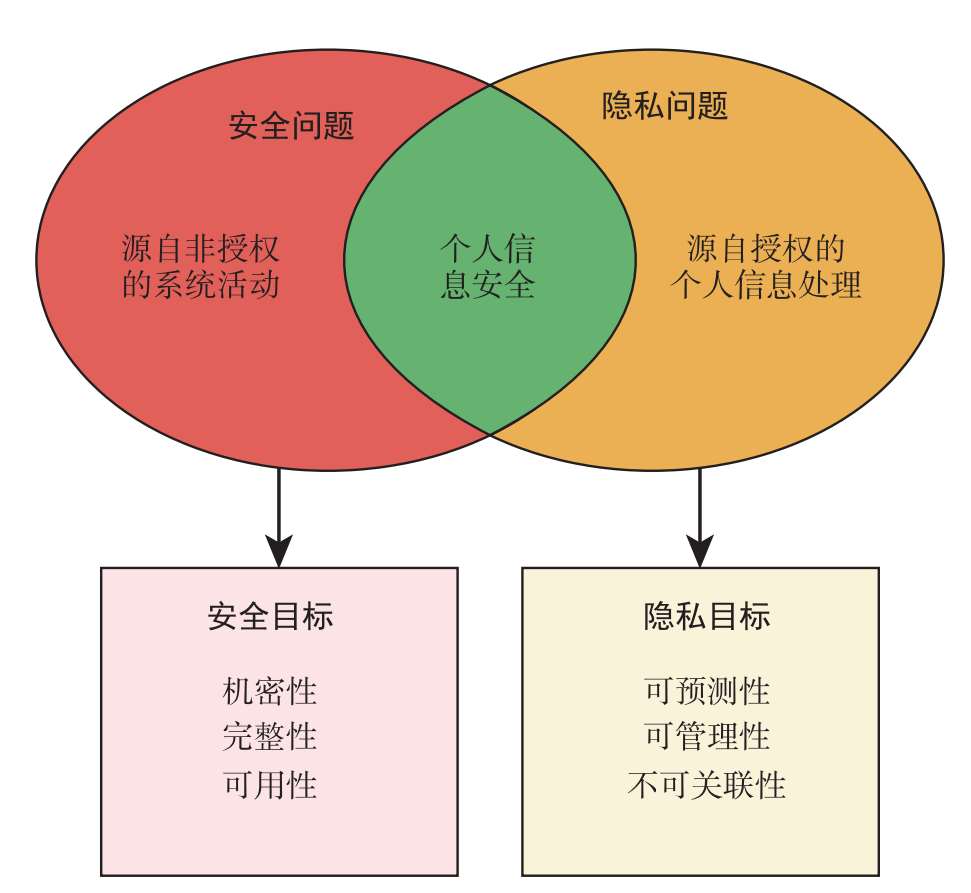

隐私与安全是一对极易混淆的概念,图2.2从问题与目标两个角度对它们进行了辨析。隐私问题一方面源自对个人信息的授权处理,另一方面源自对个人信息的非授权访问,而后者被认为是安全问题的子集。因此,安全与隐私并不是简单的包含关系。尽管二者之间有所重叠,但有着不同的关注重点。仅保证安全并不足以保护隐私,反之亦然。有时,过强的安全措施甚至可能侵犯隐私。例如,用于拦截恶意软件的流量监控有可能会检查人们常规的浏览记录。

通常,安全领域关注 机密性 (confidentiality)、 完整性 (integrity)和 可用性 (availability),它们以“CIA金三角”的形式广为人知。机密性确保信息不被未授权一方获得或披露。完整性包括数据完整性和系统完整性两个方面,前者确保信息和程序只能以指定和被授权的方式进行修改,后者确保系统在执行其预期功能时,不受蓄意或无意的未授权操作损害。可用性确保系统能够及时响应,且不会拒绝向已授权的用户提供服务。

图2.2 隐私与安全

相较而言,隐私领域更关注 可预测性 (predictability)、 可管理性 (manageability)与 不可关联性 (disassociability),这3个性质可被视为信息隐私的“金三角”。可预测性确保提供者、所有者和操作人员能够对个人信息及用于处理信息的系统做出可靠的假设。可管理性提供对个人信息的细粒度管理能力,包括更改、删除及选择性披露。不可关联性确保在处理个人信息或事件时,不与除系统操作要求之外的个人或设备相关联。

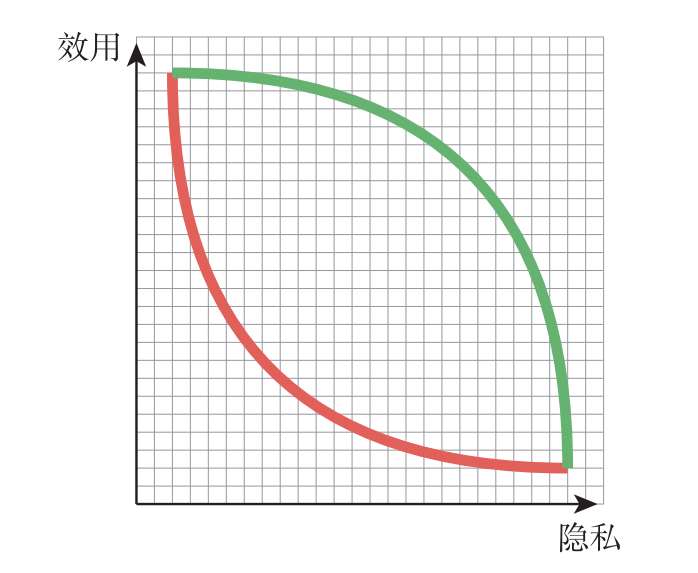

隐私保护面临的一个关键问题是隐私与 效用 (utility)之间的冲突。通常,效用一词指在合法情况下,多个数据消费者或使用者的可量化利益。这种利益往往源自信息的流动,而提供隐私则意味着需要对信息流加以限制和规范。图2.3体现了隐私与效用的权衡,更先进的隐私理念与技术必将推动隐私与效用的帕累托均衡“由红转绿”。

图2.3 隐私与效用