不论是在传统针对OSI参考模型的网络安全体系中,还是在基于信息保障概念的网络空间纵深防护框架中,防火墙都有着重要的地位,发挥着重要的作用。本节首先介绍针对OSI参考模型的网络安全体系,然后介绍基于信息保障概念的网络空间纵深防护框架,最后给出针对TCP/IP网络的一种安全框架,帮助读者更好地了解防火墙在网络安全防护中的地位和作用。

1989年,ISO在对OSI开放系统互连环境的安全性进行了深入研究的基础上,发布了ISO 7498-2—1989《信息处理系统开放系统互连基本参考模型第2部分:安全体系结构》。我国也参考该标准发布了国家标准GB/T 9387.2—1995。

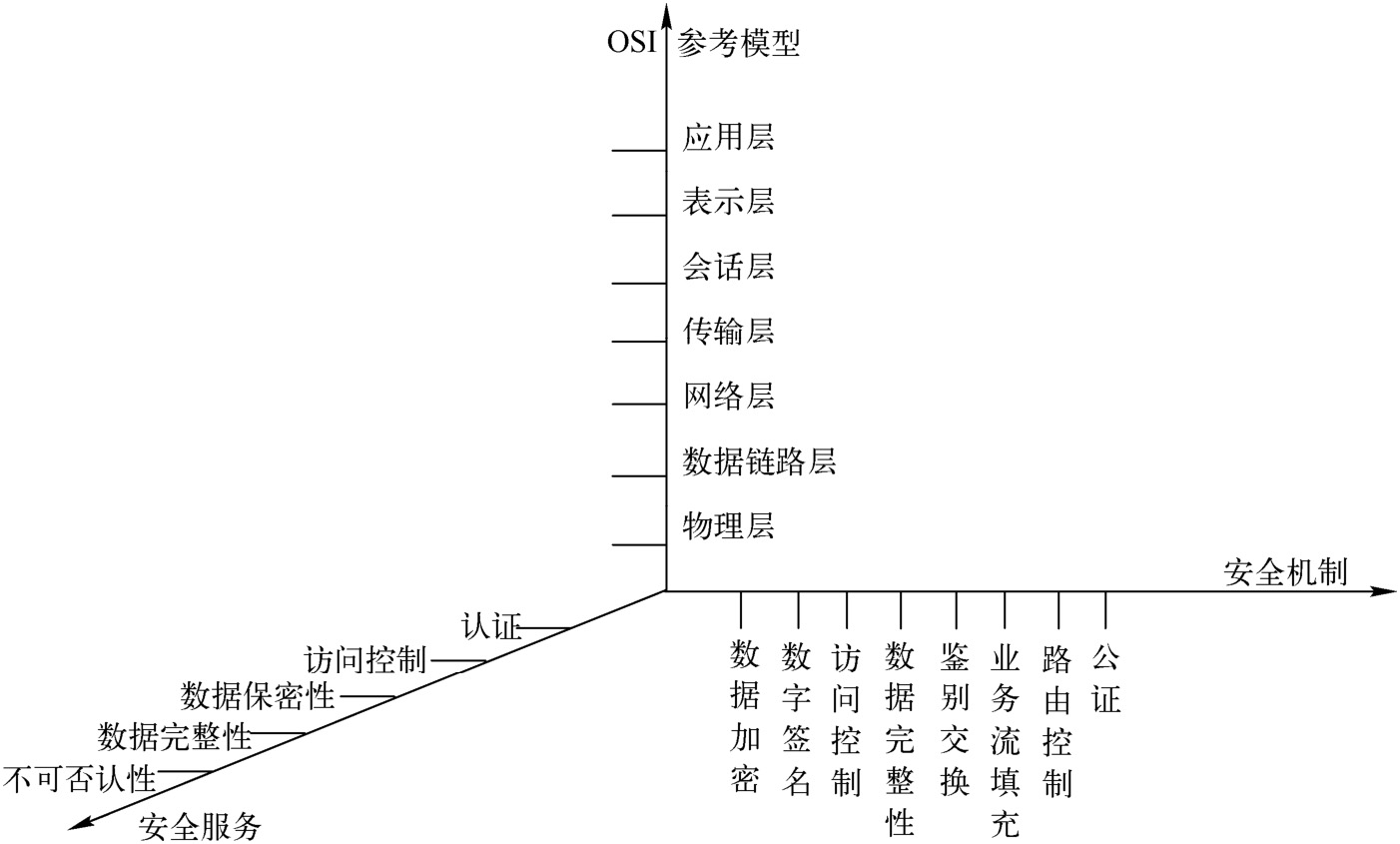

OSI安全体系结构的核心内容是,以实现完备的网络安全功能为目标,描述了5类安全服务,以及提供这些服务的8类安全机制和相应的安全管理,并且尽可能地将上述安全服务配置于OSI参考模型7层结构的相应层,如图1-19所示。

图1-19 OSI安全体系结构的三维空间表示

●安全服务:一个系统各功能部件所提供的安全功能的总和。从协议分层的角度,底层协议实体为上层实体提供安全服务,而对外屏蔽安全服务的具体实现。OSI安全体系结构模型中定义了5类安全服务,即认证(Authentication)、访问控制(Access Control)、数据保密性(Confidentiality)、数据完整性(Integrity)和不可否认性(Non-repudiation)。

●安全机制:指安全服务的实现机制,一种安全服务可以由多种安全机制来实现,一种安全机制也可以为多种安全服务所用。8种安全机制分别为数据加密、数字签名、访问控制、数据完整性、鉴别交换、业务流填充、路由控制和公证。

●安全管理:包括两方面的内容,一是安全的管理(Management of Security),即网络和系统中各种安全服务和安全机制的管理,如认证或加密服务的激活,密钥等参数的分配、更新等;二是管理的安全(Security of Management),是指各种管理活动自身的安全,如管理系统本身和管理信息的安全。

虽然ISO 7498-2—1989和GB/T 9387.2—1995仍属现行标准,但是该标准中给出的安全体系模型针对的是基于OSI参考模型的网络通信系统,它所定义的安全服务只是解决网络通信安全性的技术措施,而且不够全面,例如,没有考虑可用性服务。

信息系统安全已经发展进入网络空间安全阶段,这已成为共识。网络空间的安全问题得到世界各国的普遍重视。同时,人们也开始认识到安全的概念已经不局限于信息的保护,人们需要的是对整个信息和信息系统的保护和防御,包括了对信息的保护、检测、响应和恢复能力,除了要进行信息的安全保护,还应该重视提高安全预警能力、系统的入侵检测能力、系统的事件响应能力和系统遭到入侵引起破坏的快速恢复能力。

1996年,美国国防部(DoD)在国防部令《DoD Directive S-3600.1:Information Operation》中首次提出了信息保障(Information Assurance,IA)的概念。其中对信息保障的定义为,通过确保信息和信息系统的可用性、完整性、保密性、可认证性和不可否认性等特性来保护信息系统的信息作战行动,包括综合利用保护、探测和响应能力以恢复系统的功能。

1998年1月30日,美国国防部批准发布了《国防部信息保障纲要》( Defense-wide Information Assurance Program ,DIAP),认为信息保障工作是持续不间断的,它贯穿于平时、危机、冲突及战争期间的全时域。信息保障不仅能支持战争时期的国防信息攻防,而且能够满足和平时期国家信息的安全需求。

一系列的文档报告不断厘清网络空间的概念,预判网络空间的严峻形势,给出网络空间安全防护的思路与框架。

(1)《信息保障技术框架》

由美国国家安全局(NSA)提出的,为保护美国政府和工业界的信息与信息技术设施提供的技术指南《信息保障技术框架》( Information Assurance Technical Framework ,IATF),提出了信息基础设施的整套安全技术保障框架,定义了对一个系统进行信息保障的过程以及软、硬件部件的安全要求。该框架原名为网络安全框架( Network Security Framework ,NSF),于1998年公布,1999年更名为IATF,2002年发布了IATF 3.1版。

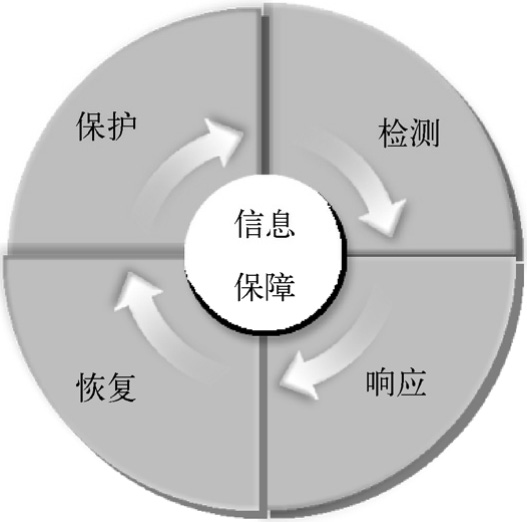

IATF从整体、过程的角度看待信息安全问题,其核心思想是“纵深防护战略”(Defense-in-Depth),它采用层次化的、多样性的安全措施来保障用户信息及信息系统的安全,人、技术和操作是3个核心因素。其中,技术是实现信息保障的具体措施和手段,信息保障体系所应具备的各项安全服务是通过技术来实现的。当然,这里所说的技术,已经不单是以防护为主的静态技术体系,而是保护(Protection)、检测(Detection)、响应(Reaction)、恢复(Restore)有机结合的动态技术体系。这就是著名的PDRR(或称PDR 2 )模型,如图1-20所示。PDRR模型提出后得到了发展,学者们在此基础上又提出了WPDRRC等改进模型。

图1-20 PDRR模型

纵深防护战略的4个技术焦点领域如下。

●保护网络和基础设施:如主干网的可用性、无线网络安全框架、系统互连与虚拟专用网(VPN)。

●保护边界:如网络登录保护、远程访问、多级安全。

●保护计算环境:如终端用户环境、系统应用程序的安全。

●保护安全基础设施:如密钥管理基础设施/公钥基础设施(KMI/PKI)、检测与响应。

信息保障这一概念,它的层次高、涉及面广、解决问题多、提供的安全保障全面,是一个战略级的信息防护概念。可以遵循信息保障的思想建立一种有效的、经济的信息安全防护体系和方法。

(2)《提升关键基础设施网络安全框架》

2014年2月,美国国家标准和技术研究院(NIST)发布了《提升关键基础设施网络安全的框架》( Framework for Improving Critical Infrastructure Cybersecurity )第1.0版本,旨在加强电力、运输和电信等“关键基础设施”部门的网络空间安全。框架分为识别(Identify)、保护(Protect)、检测(Detect)、响应(Respond)和恢复(Recover)5个层面。这可以看作是一种基于生命周期和流程的框架方法。2018年4月,NIST发布了该报告的1.1版本。NIST网络安全框架被广泛视为各类组织机构与企业实现网络安全保障的最佳实践性指南。

【应用示例2】针对TCP/IP网络的一种安全框架

一个完整的网络安全体系框架对于网络安全概念的理解、网络系统的安全设计与实现都有重要意义。安全体系结构不仅应该定义一个系统安全所需的各种元素,还应该包括这些元素之间的关系,以构成一个有机的整体。正像Architecture这个词的本义,一堆砖瓦不能称之为建筑。

作为因特网技术的核心,尽管TCP/IP在连通性上非常成功,但在安全性方面却暴露了很多问题。由于TCP/IP没有一个整体的安全体系,各种安全技术(如防火墙、SSL通信协议等)虽然能够在某一方面保护网络资源或保证网络通信的安全,但是各种技术相对独立、冗余性大,在可管理性和扩展性方面都存在很多局限。从安全体系结构的角度研究怎样有机地组合各种单元技术,设计出一个合理的安全体系,为各种层次不同的应用提供统一的安全服务,以满足不同强度的安全需求,这对于网络安全的设计、实现与管理都非常重要。

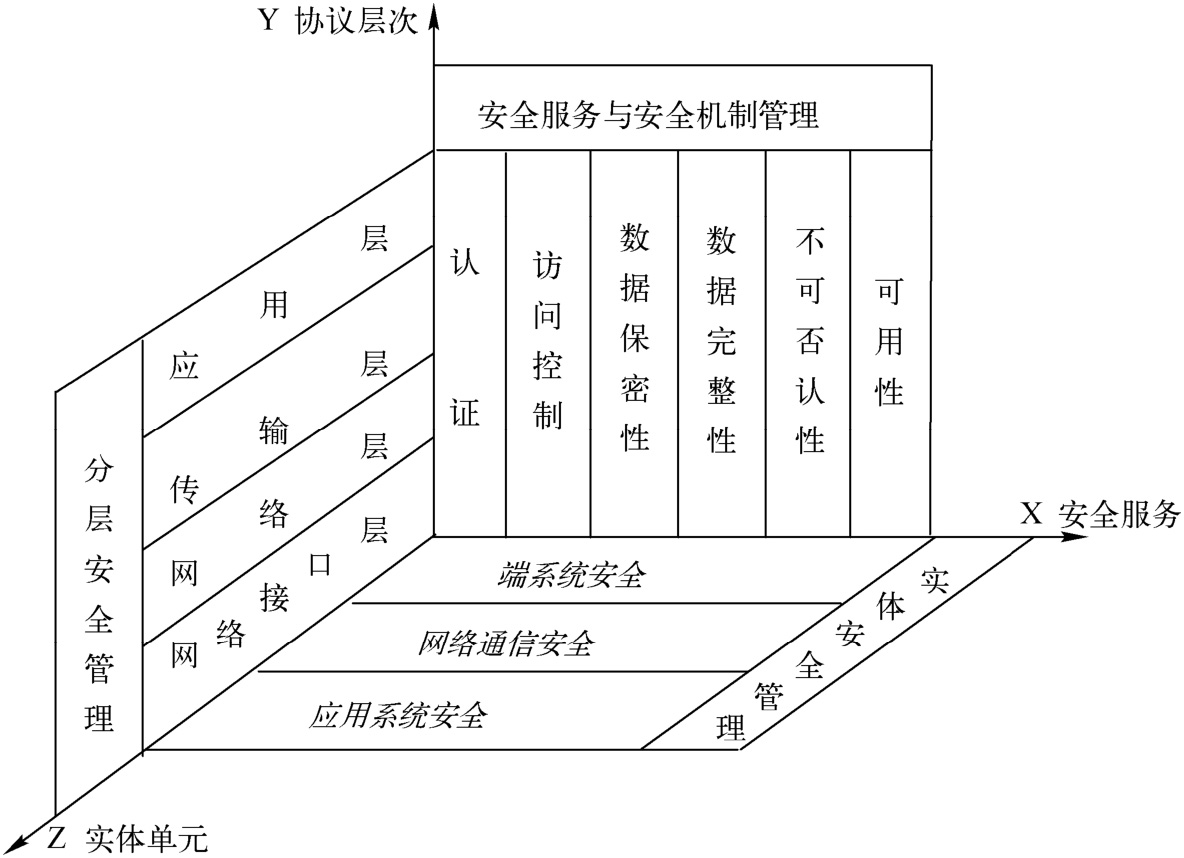

本例给出了一种针对TCP/IP网络由安全服务、协议层次和实体单元组成的三维框架结构,从三个不同的角度阐述了不同实体、不同层次的安全需求,以及它们之间的逻辑关系。

计算机网络安全体系的三维框架结构如图1-21所示。

1)安全服务。安全服务平面取自于国际标准化组织制订的安全体系结构模型,在5类基本的安全服务以外增加了可用性(Availability)服务。不同的应用环境对安全服务的需求是不同的,各种安全服务之间也不是完全独立的。后面将介绍各种安全服务之间的依赖关系。

2)协议层次。协议层次平面参照TCP/IP的分层模型,旨在从网络协议层次角度考察安全体系结构。

3)实体单元。实体单元平面给出了计算机网络系统的基本组成单元,各种单元安全技术或安全系统也可以划分成这几个层次。

4)安全管理。安全管理涉及所有协议层次、所有实体单元的安全服务和安全机制的管理,安全管理操作不是正常的通信业务,但为正常通信所需的安全服务提供控制与管理机制,是各种安全机制有效性的重要保证。

图1-21 计算机网络安全体系的三维框架结构

从三个平面各取一点,比如取(认证、网络层和端系统安全),表示终端计算机系统在网络层采取的认证服务,如端到端的、基于主机地址的认证;取(认证、应用层和端系统安全)是指终端操作系统在应用层中对用户身份的认证,如系统登录时的用户名/口令保护等;取(访问控制、网络层和网络通信安全)表示网络系统在网络层采取的访问控制服务,如防火墙系统。

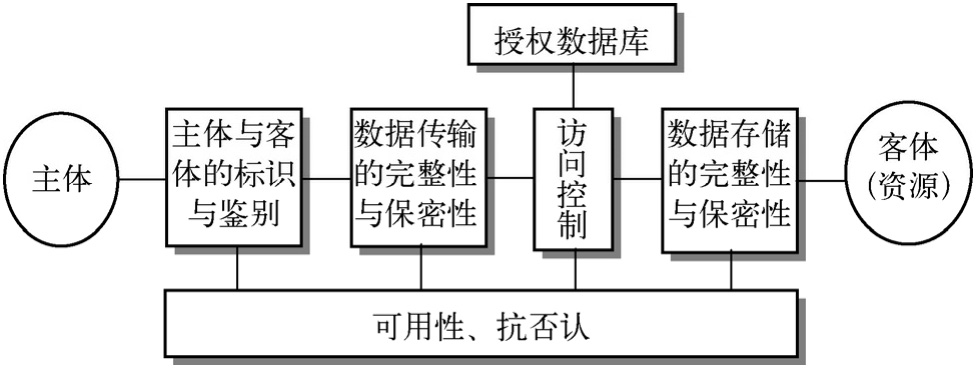

由图1-21所示的安全服务平面可知,一个网络系统的安全需求包括几个方面:主体、客体的标识与鉴别;访问控制;数据存储与传输的完整性和保密性;可用性和抗否认服务。各种安全需求之间存在相互依赖关系,孤立地选取某种安全服务常常是无效的。这些安全服务之间的关系如图1-22所示。

图1-22 安全服务关系图

(1)主体与客体的标识与鉴别

在计算机系统或网络通信中,参与交互或通信的实体分别被称为主体(Subject)和客体(Object),对主体与客体的标识与鉴别是计算机网络安全的前提。认证服务用来验证实体标识的合法性,不经认证的实体和通信数据都是不可信的。不过目前因特网从底层协议到高层的应用许多都没有认证机制,如IPv4中无法验证对方IP地址的真实性,SMTP也没有对收到的Email中源地址和数据的验证能力。没有实体之间的认证,所有的访问控制措施、数据加密手段等都是不完备的。比如,目前绝大多数基于包过滤的防火墙由于没有地址认证功能,无法防范假冒地址类型的攻击。

(2)访问控制

访问控制是许多系统安全保护机制的核心。任何访问控制措施都应该以一定的访问控制策略(Policy)为基础,并依据该政策对应的访问控制模型(Access Control Model)。网络资源的访问控制和操作系统类似,比如,需要一个参考监控器(Reference Monitor)控制所有主体对客体的访问。防火墙系统可以看成外部用户(主体)访问内部资源(客体)的参考监控器。然而,集中式的网络资源参考监控器很难实现,特别是在分布式应用环境中。与操作系统访问控制有一点不同的是,信道、数据包、网络连接等都是一种实体,有些实体(如代理进程)既是主体又是客体,这都导致传统操作系统的访问控制模型很难用于网络环境。

(3)数据存储与传输的完整性与保密性

数据存储与传输的完整性是认证和访问控制有效性的重要保证,比如,认证协议的设计一定要考虑认证信息在传输过程中不被篡改;同时,访问控制又常常是实现数据存储完整性的手段之一。与数据保密性相比,数据完整性的需求更为普遍。数据保密性一般也要和数据完整性结合才能保证保密机制的有效性。

(4)可用性和抗否认(抗抵赖)

保证系统高度的可用性是网络安全的重要内容之一。许多针对网络和系统的攻击都是破坏系统的可用性,而不一定损害数据的完整性与保密性。目前,保证系统可用性的研究还不够充分,许多拒绝服务类型的攻击还很难防范。抗否认服务在许多应用(如电子商务)中非常关键,它和数据源认证、数据完整性紧密相关。

在实体安全管理中,各种安全技术或系统通常通过以下3种形式来组织。

(1)端系统安全

主要的安全技术是对用户的认证、访问控制、审计和基于主机的入侵检测技术,并以此来保证系统数据的保密性和完整性。

(2)网络通信安全

一方面,要保障网络自身的安全可靠运行,保证网络基础设施的可用性,包括保护通信子网内部的网络设备、传输链路以及通信软件、逻辑信道和基本网络服务(如DNS)等。保证网络的可用性要从合理的拓扑结构设计开始,以网络资源的访问控制和安全监测为主要手段,防止网络资源滥用、拒绝服务攻击、防止破坏网络基础设施等;另一方面,是为网络内部的系统或上层应用提供公共的安全服务,例如,在网关处采用IPSec技术,为网络内部的所有系统提供粗粒度的认证、数据保密和完整性以及访问控制服务。在网络设计阶段应该充分考虑不同应用环境的安全需求,对网络分类、分级,选择完备的、合理的安全机制。

(3)应用系统安全

应用系统安全主要是指在网络环境下构造安全的分布式应用系统。对于许多没有实现必须的安全服务或者存在安全漏洞的应用系统,可以运用应用层代理或安全网关以增加安全服务。对于独立实现了一套安全服务的那些应用系统,为避免使用和管理上的混乱,需要为多种应用系统提供统一的用户认证、数据保密性和完整性,以及授权与访问控制等服务。此外,还需要提供连续的、有效的服务,以确保系统的可用性。