2.2 SSH配置 |

|

SSH 为 Secure Shell 的缩写,由IETF的网络工作小组(Network Working Group)所制定。SSH 是建立在应用层和传输层基础上的安全协议,是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来迅速扩展到其他操作平台。SSH在正确使用时可以弥补网络中的漏洞。SSH客户端适用于多种平台,几乎所有UNIX平台(包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台)都可运行SSH,当然也包括Cisco设备。

传统的网络服务程序,如ftp、pop和telnet,在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到“中间人”(man-in-themiddle)方式的攻击。所谓“中间人”的攻击方式,就是“中间人”冒充真正的服务器接收用户传给服务器的数据,然后再冒充用户把数据传给真正的服务器。服务器和用户之间的数据传送被“中间人”做了手脚后,就会出现很严重的问题。通过使用SSH,用户可以对所有传输的数据进行加密,这样“中间人”这种攻击方式就不可能实现了,而且也能够防止DNS欺骗和IP欺骗。使用SSH的另一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。SSH有很多功能,它既可以代替Telnet,又可以为FTP、PoP甚至为PPP提供一个安全的“通道”。

从客户端来看,SSH提供以下两种级别的安全验证。

第一种级别(基于口令的安全验证):只要用户知道自己账号和口令,就可以登录到远程主机。所有传输的数据都会被加密,但不能保证用户正在连接的服务器就是用户想连接的服务器。可能会有别的服务器在冒充真正的服务器,也就是受到“中间人”方式的攻击。

第二种级别(基于密钥的安全验证):需要依靠密钥,也就是用户必须为自己创建一对密钥,并把公用密钥放在需要访问的服务器上。如果用户要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用用户的密钥进行安全验证。服务器收到请求后,首先在该服务器上用户的主目录下寻找用户的公用密钥,然后把它和用户发送过来的公用密钥进行比较。如果两个密钥一致,服务器就用公用密钥加密“质询”(challenge),并把它发送给客户端软件。客户端软件收到“质询”后,就可以用用户的私人密钥解密再把它发送给服务器。

采用基于密钥的安全验证方式时,用户必须知道自己密钥的口令。但是,与第一种级别相比,第二种级别不需要在网络上传送口令。

第二种级别不仅加密所有传送的数据,而且“中间人”攻击方式也是不可能实现的(因为没有用户的私人密匙)。但是整个登录的过程可能需要10s。

SSH在CISCO的设备上主要体现在能够实现安全的虚拟远程终端。

在Windows环境下,常用的SSH客户端软件有SecureCRT、putty等,软件的使用都比较简单。

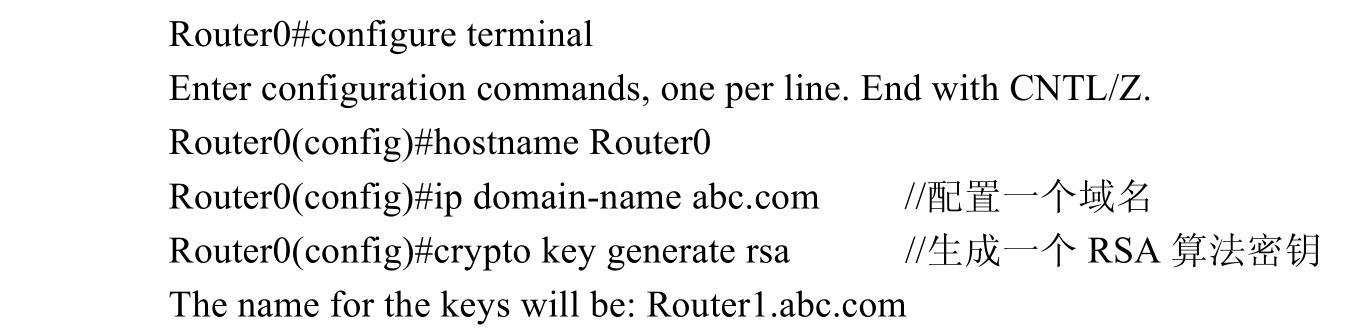

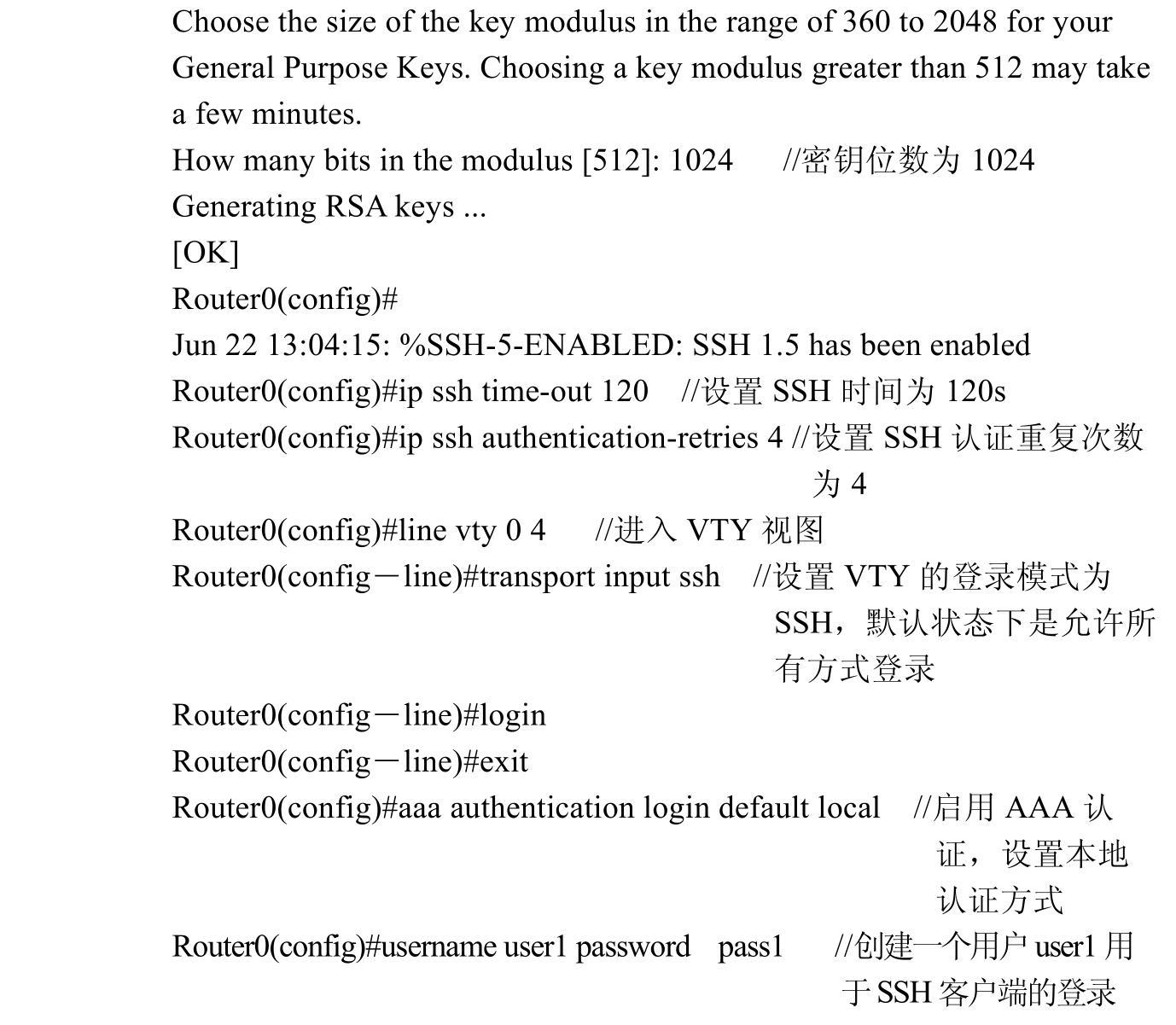

下面以CISCO路由器为例,讲解SSH配置的配置方法及过程。

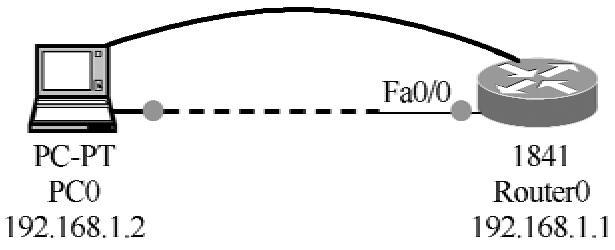

在R0上配置SSH服务,要求PC0能够通过SSH方式登录设备,如图2-4所示。

图2-4 SSH配置示意图

【说明】 从IOS 12.3(4)T 开始支持SSH v2,此前仅支持v1,首先要确认IOS 版本,然后确认支持安全特性3DES,才能开启SSH 的特性。